풀이

플래그를 찾아라!

오탈자 정정 pid 오타

"root@siftworkstation:/CTF/google/# vol.py -f dump1.raw --profile=Win10x64 memdump -p 2012 -D ./"

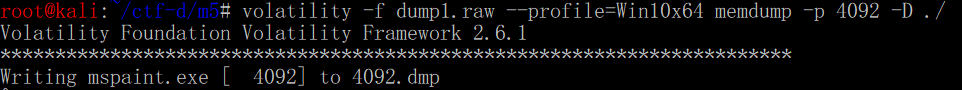

"root@siftworkstation:/CTF/google/# vol.py -f dump1.raw --profile=Win10x64 memdump -p 4092 -D ./"

Volatility를 이용해 문제에서 제시된 명령어를 사용해보자.

4092.dmp로 덤프가 떠졌다.

이 이후에 계속된 삽질이 이어졌고, 접근 방법만 찾아보기로 하였다.

4092.dmp를 4092.data로 확장자를 바꾸고, GIMP라는 툴을 이용해 분석해야 했다.

GIMP로 4092.data를 열어보자.

오프셋과 너비 값을 조금만 노가다 해주면, flag를 구할 수 있다.

'Wargame > DigitalForensic, ctf-d.com' 카테고리의 다른 글

| [CTF-D] Find Key(moon) 풀이 (100p) (0) | 2020.08.26 |

|---|---|

| [CTF-D] Find Key(butterfly) 풀이 (100p) (0) | 2020.08.26 |

| [CTF-D] 우리는 이 파일에 플래그를... 풀이 (100p) (0) | 2020.08.24 |

| [CTF-D] 사진 속에서 빨간색이… 풀이 (100p) (0) | 2020.08.24 |

| [CTF-D] 저는 플래그를 이 파일에.. 풀이 (100p) (0) | 2020.08.24 |