문제 종류 - Web

사용한 툴 -

Flag, Hint, 정답 형식

flag: ?

hint: X

정답 형식: ?

풀이

문제에 들어가면 다음과 같은 화면이 나타난다.

view-source를 눌러 코드를 확인하자.

?get=hehe를 값으로 넘기면 해결되는 듯하다.

넘어가 보자.

똑같이 코드를 확인하자.

post는 url을 통해 값을 넘겨줄 수 없다.

개발자 도구를 이용해 HTML를 수정해주자.

각각 hehe, hehe2를 입력하고 GO를 눌러보자.

넘어가 보자.

view-source를 눌러 코드를 확인하자.

?myip=<Your IP Address>를 값으로 넘기자.

넘어가 보자.

view-source를 눌러 코드를 확인하자.

?password=time()함수로 불러온 값에 md5 encrypt를 한 값이다.

푸는데.. 여러 가지 방법이 있겠지만 그냥 적당히 몇십 초 후 값을 예측해 md5를 돌려놓고 계속 대입해보자.

넘어가 보자.

view-source를 눌러 코드를 확인하자.

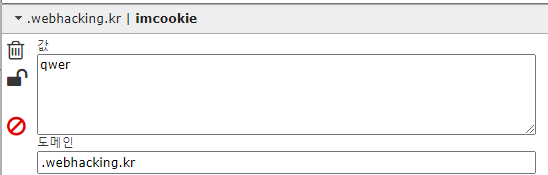

?imget 값과 POST->impost 값이 있고, imcookie란 쿠키 값이 있을 경우 문제가 해결되는 듯하다.

나는 EditThisCookie라는 툴이 있으니, 이걸 사용해 쿠키 값을 생성하겠다. (값은 아무거나 O)

get, post는 form을 만들어 값을 넘겨보겠다.

GO를 눌러보자.

다음으로 넘어가자.

view-soure를 눌러 코드를 확인하자.

보아하니, cookie의 값이 IP md5 hash 값이고, POST->kk 값은 user_agent md5 hash된 값이어야 한다.

아까와 같은 방식으로 풀어보겠다.

다음으로 넘어가자.

view-sourceㄹ ㄴㄹ ㅋㄷㄹ ㅎㅇㅎㅈ.

?IP에서 . 뺀 값=IP에서 . 뺀 값이면 해결되는 듯하다. 값을 넘겨보자.

ㄷㅇㅇㄹ ㄴㅇㄱㅈ

view-sourceㄹ ㄴㄹ ㅋㄷㄹ ㅎㅇㅎㅈ.

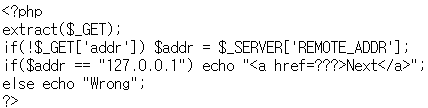

이건 그냥 extract 취약점을 이용하는 듯하다.

그냥 ?addr=127.0.0.1하면 해결된다.

view-sourceㄹ ㄴㄹ ㅋㄷㄹ ㅎㅇㅎㅈ.

97부터 122까지 숫자를 ASCII로 바꾼 값을 ?ans로 값을 넘기면 될 것 같다.

난 그냥 귀찮아서 PHP 복붙했다.

값이 이거란다.. 넘겨보자.

ㄷㅇㅇㄹ ㄴㅇㄱㅈ. 근데 언제 끝날까?

view-sourceㄹ ㄴㄹ ㅋㄷㄹ ㅎㅇㅎㅈ.

for문에서 IP 자릿수만큼 반복한다.

-> i값을 ASCII to dec값으로 변경.

뭐 그냥 밑에는 차례차례 해석하면 된다..

결론적으로 정답은 answerip/$answer_$ip.php에 있다고 한다.

그냥 계산하기 귀찮으니까 php 만들어서 풀었다.

여기서 나온 값을 조합해 답을 구해내자.

'Wargame > Webhacking.kr' 카테고리의 다른 글

| [Webhacking.kr] 12번 풀이 (250p) (0) | 2020.05.18 |

|---|---|

| [Webhacking.kr] 36번 풀이 (200p) (0) | 2020.05.18 |

| [Webhacking.kr] 47번 풀이 (0) | 2020.05.18 |

| [Webhacking.kr] 32번 풀이 (0) | 2020.05.17 |

| [Webhacking.kr] 19번 풀이 (0) | 2020.05.17 |

![[Webhacking.kr] 33번 풀이 (200p)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2F1WoEX%2FbtqEgiHFYoi%2FCQC5uehm7nNLPEtwRc5CcK%2Fimg.png)